Thinkphp5文件包含漏洞解析

目錄

- 前言

- 什么是文件包含漏洞

- 漏洞簡述

- 漏洞復(fù)現(xiàn)

- 修復(fù)

- 結(jié)語

前言

ThinkPHP,是為了簡化企業(yè)級(jí)應(yīng)用開發(fā)和敏捷WEB應(yīng)用開發(fā)而誕生的開源輕量級(jí)PHP框架。隨著框架代碼量的增加,一些潛在的威脅也逐漸暴露,本文給大家?guī)淼氖菍hinkphp5版本框架里面的文件包含漏洞進(jìn)行分析,淺談原理以及如何應(yīng)用。

什么是文件包含漏洞

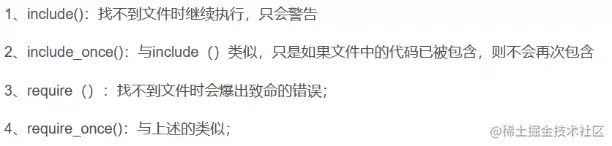

首先我們先了解一下什么是文件包含漏洞,文件包含可以分為本地包含和遠(yuǎn)程包含,有些時(shí)候網(wǎng)站會(huì)將文件進(jìn)行包含來執(zhí)行,這屬于是常規(guī)操作,但若網(wǎng)站并沒有對包含文件進(jìn)行限制,攻擊者便可以包含一些惡意文件來達(dá)到命令執(zhí)行的效果。這里列出四個(gè)常見的PHP包含函數(shù):

漏洞簡述

在該框架中,由于在加載模版解析變量時(shí)存在變量覆蓋問題,但像上面所說的一樣沒有對信息進(jìn)行過濾,從而框架中產(chǎn)生了文件包含漏洞。影響版本如下:

5.0.0 <= Thinkphp <= 5.0.18

5.1.0 <= ThinkPHP <= 5.1.10

漏洞復(fù)現(xiàn)

首先我們先搭建一個(gè)存在該漏洞的框架版本:

配置好服務(wù)后我們開始進(jìn)行代碼審計(jì),首先先在application/index/controller/Index.php路徑下修改代碼:

<?phpnamespace app\index\controller;use think\Controller;class Index extends Controller{ public function index() {$this->assign(request()->get());return $this->fetch(); // 當(dāng)前模塊/默認(rèn)視圖目錄/當(dāng)前控制器(小寫)/當(dāng)前操作(小寫).html }}之后在路徑application/index/view/index/ 下創(chuàng)建html模板文件,之后便可以進(jìn)行分析:

我們根據(jù)上面代碼:

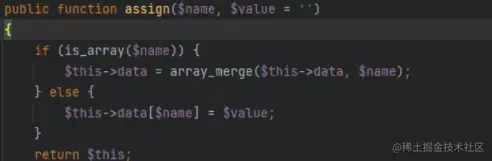

public function index() {$this->assign(request()->get());return $this->fetch(); }跟進(jìn)至assign函數(shù),后繼續(xù)跟進(jìn):

我們審計(jì)到library/think/View.php下,分析下面的代碼:

里面有一個(gè)arrar_merge()函數(shù),我們簡單看一下如何應(yīng)用:

可以看到該函數(shù)起到一個(gè)合并數(shù)組的作用,賦值后跟進(jìn)到fetch,直到下面圖片這個(gè)位置:

我們這里有一段代碼:

$this->engine->$method($template, $vars, $config);

我們跟進(jìn)method值在view\driver\Think.php,跟進(jìn)fetch后再跟進(jìn)read方法,最后走到了template\driver\File.php,這里有一段代碼:

extract($vars, EXTR_OVERWRITE);

同時(shí)下面還有一個(gè)文件包含函數(shù),因?yàn)橹坝袀€(gè)vars變量是用戶進(jìn)行g(shù)et傳入的,也就是說變量可控,經(jīng)過 $this->data 走到了read,而這里面有個(gè)extract函數(shù)可以實(shí)現(xiàn)變量覆蓋:

而它的規(guī)則如下:

若第二個(gè)參數(shù)值不指定(默認(rèn)EXTR_OVERWRITE)可能存在變量覆蓋的,覆蓋變量后再進(jìn)行文件包含惡意文件。這里簡單測試下,我們在public下傳入圖片木馬之后(里面寫入了查詢phpinfo信息的代碼)進(jìn)行訪問:

public/?cacheFile=1.jpg

成功實(shí)現(xiàn)了文件包含:

修復(fù)

對于如何修復(fù)也是十分簡潔的,get傳參里是否有cachefile鍵,有的話就刪掉,也刪掉_think_cachefile鍵,然后文件包含即可防止該漏洞的產(chǎn)生。

結(jié)語

本文簡單講述了thinkphp5框架中常見的文件包含漏洞及其應(yīng)用,不知道小伙伴們學(xué)會(huì)了沒有,有興趣的朋友可以自己手動(dòng)搭建一個(gè)平臺(tái)來進(jìn)行滲透測試,更多關(guān)于Thinkphp5文件包含漏洞的資料請關(guān)注其它相關(guān)文章!

網(wǎng)公網(wǎng)安備

網(wǎng)公網(wǎng)安備